Malware est un terme qui désigne tous les logiciels conçus à des fins malveillantes. Il est donc impossible de savoir combien de malwares existent aujourd'hui. Il existe une grande variété de malwares et ils fonctionnent différemment. Ceux-ci peuvent prendre le contrôle du logiciel et du matériel de l'ordinateur ou de l'appareil qu'ils ont réussi à infecter et, de cette façon, ils peuvent accéder aux informations de l'utilisateur et les mettre en danger.

Les entreprises qui produisent des logiciels et du matériel informatique sont conscientes de l'existence des malwares et font tout leur possible pour éviter que leurs produits présentent des vulnérabilités permettant aux malwares d'accéder aux données de l'utilisateur, mais cette situation n'est pas toujours évitée avec succès. C'est l'une des principales raisons pour lesquelles les entreprises distribuent constamment des mises à jour de leurs logiciels. Cependant, il est un fait que ce qui met le plus en danger les informations d'un utilisateur est l'utilisateur lui-même. Cela se produit en raison d'oublis mineurs et de techniques de manipulation par les cybercriminels.

Dans cet article

Partie 1. Comment l'adversaire utilise-t-il les malwares pour me cibler ?

Il est impossible de savoir exactement combien de logiciels malveillants existent aujourd'hui, mais on sait qu'il n'existe que deux moyens d'infection par les logiciels malveillants.

Par l'internet

Il est nécessaire d'être prudent car un réseau public ou privé peut avoir été préalablement intervenu par un attaquant, il ne faut donc pas se connecter à un réseau inconnu. On sait également que la méthode d'infection la plus courante est la duperie ou les stratégies d'ingénierie des réseaux sociaux, qui amènent les gens à télécharger volontairement des logiciels malveillants, par exemple via les pièces jointes d'un email, les fenêtres qui s'ouvrent pendant la navigation, ou même les sites web usurpés.

Par l'interaction physique

Cela peut se produire lorsqu'une personne connecte un périphérique de stockage, car celui-ci peut avoir été infecté auparavant et, lorsqu'elle le connecte à son ordinateur, il peut être infecté s'il n'y a pas de système de protection pour l'empêcher. Toutefois, il est important de garder à l'esprit que les systèmes de sécurité qui protègent contre les attaques de logiciels malveillants ne sont pas infaillibles. Ces systèmes de sécurité sont conçus sur la base des millions de logiciels malveillants qui ont été identifiés avec succès jusqu'à présent. En d'autres termes, ces systèmes de sécurité peuvent ne pas détecter une menace s'il s'agit d'un logiciel malveillant très sophistiqué. C'est pourquoi il est de plus en plus fréquent de prendre conscience des risques liés à la navigation sur Internet et des mesures de précaution qui peuvent éviter d'être victime d'une attaque.

Partie 2. Comment protéger l'ordinateur contre les logiciels malveillants

Même si la cybersécurité n'est pas un sujet nouveau, elle n'avait jamais été aussi importante qu'aujourd'hui. Des entreprises spécialisées dans la sécurité informatique ont indiqué que de 2020 à 2021, le nombre de cas de cyberattaques a augmenté d'au moins 600%, les emails étant à l'origine d'au moins 92% de ces cas.

Aujourd'hui plus que jamais, il est important de prendre des mesures de prévention. Ensuite, je vous parlerai de certains moyens de protéger votre ordinateur et vos informations personnelles contre les attaquants.

1. Tenez-vous au courant

Selon les données collectées fournies par les sociétés de développement de systèmes de protection contre les logiciels malveillants, 75 % des infections se produisent sur des ordinateurs dotés d'un système de protection obsolète. Assurez-vous que votre système d'exploitation est toujours mis à jour.

2. Logiciel antivirus

Il existe des dizaines d'antivirus qui peuvent vous aider à protéger votre ordinateur. Certains d'entre eux sont gratuits et offrent un niveau de protection élevé. D'autre part, vous pouvez également choisir de payer pour un antivirus premium, qui offre généralement des avantages supplémentaires tels que l'analyse des e-mails et la navigation Web assistée.

3. Logiciel anti-spyware

Un virus et un logiciel espion ne sont pas identiques, mais ils sont très similaires. La principale différence entre les logiciels espions et les virus est que les virus peuvent se reproduire et se propager d'un ordinateur à l'autre, tandis que les logiciels espions restent sur votre ordinateur. En général, les antivirus sont capables de les détecter, mais avant de considérer cela comme acquis, vérifiez que votre antivirus offre une protection contre ce type de menace.

4. Pare-feu

Un pare-feu peut être matériel, logiciel ou les deux à la fois et surveille le trafic réseau entrant et sortant. Il agit comme un filtre et décide d'autoriser ou de bloquer le trafic en fonction d'un ensemble de règles de sécurité, généralement définies par votre système d'exploitation. En général, cette fonction est activée et configurée par défaut, mais il est conseillé de vérifier que tout est en ordre.

5. Choisissez des mots de passe forts

Selon les données recueillies par une société spécialisée dans l'offre de services de sécurité informatique, 77 % des personnes admettent utiliser des mots de passe faibles, 56 % disent ne jamais changer leurs mots de passe et 42,7 % des utilisateurs utilisent le même mot de passe pour tous.

Un mot de passe fort n'est pas celui qui comporte des caractères non alphanumériques. Un mot de passe fort est essentiellement un mot de passe long. Les experts recommandent d'utiliser des phrases comme mots de passe, car elles comportent un grand nombre de lettres et sont plus faciles à mémoriser pour l'utilisateur.

6. Utiliser une authentification plus forte

L'authentification des utilisateurs existe depuis plus de vingt ans. L'authentification est essentiellement un second filtre et consiste à confirmer que la personne qui a saisi un mot de passe est autorisée à posséder ce mot de passe. Il en existe au moins trois types différents :

Authentification par la connaissance : basée sur des informations que seul l'utilisateur connaît. Des questions clés telles que : où êtes-vous né, le nom de votre animal de compagnie, ou encore où avez-vous fait vos études.

Authentification par adhésion : basée sur quelque chose que l'utilisateur possède. Par exemple : L'utilisation d'un Smartphone, d'une Smartwatch, ou d'un générateur de clés.

Authentification par caractéristiques : basée sur certaines caractéristiques physiques de l'utilisateur. Par exemple Un système biométrique.

7. Faites attention à ce que vous cliquez

Tout le monde a déjà rencontré une publicité qui surgit de nulle part et sur laquelle on veut cliquer par hasard. Il est clair que ce type de menaces est de moins en moins fréquent puisque les navigateurs eux-mêmes bloquent ce type d'interaction. Mais néanmoins. Vous êtes-vous déjà arrêté pour regarder le bas de votre navigateur ? Lorsque vous passez votre curseur sur un élément cliquable tel qu'un bouton ou un lien, il affiche l'adresse où il vous redirigera sans que vous ayez à cliquer. Il s'agit d'une pratique fastidieuse mais très importante, car c'est l'un des moyens les plus efficaces d'éviter d'être victime d'usurpation d'identité.

Par exemple, "www.google.com" est une adresse officielle et sécurisée, tandis que "www.gooogle.com" ou "www.gogle.com" sont mal orthographiés, ce qui peut indiquer qu'il s'agit d'un site web frauduleux. Avant de cliquer sur un lien ou un bouton, vérifiez que le site vers lequel il vous conduira est sûr et bien écrit en le survolant.

8. Acheter en toute sécurité

De nos jours, il est très courant d'effectuer des achats sur l'internet. C'est généralement très facile, rapide et sûr. Toutefois, vous devez vous assurer que le site sur lequel vous achetez est sécurisé. N'oubliez pas de vérifier que le nom de domaine web est bien orthographié et faites attention au préfixe.

HTTP : L'acronyme HTTP désigne un protocole de transfert hypertexte. En d'autres termes, HTTP est un protocole de communication qui permet le transfert d'informations sur l'internet.

HTTPS : d'autre part, HTTPS utilise une combinaison de deux protocoles de communication (HTTP + SSL) qui permet de crypter tout type d'information transmise sur le réseau.

Cela signifie-t-il que si une page a le protocole HTTPS, elle est sécurisée ?

Non. Le protocole HTTPS garantit uniquement que le contenu est crypté. Cela ne garantit pas que le serveur qui collecte les données est fiable ni que ces informations ne peuvent pas être interceptées. Cela garantit seulement qu'elles seront cryptées et que, si elles étaient interceptées, elles seraient incompréhensibles et indéchiffrables.

9. Faites attention à ce que vous partagez

N'oubliez pas que la caractéristique la plus dangereuse d'un virus est qu'il peut facilement se répliquer et infecter tous les types de fichiers. La plupart des antivirus analysent tous les documents que vous envoyez et recevez pour éviter ce type de problèmes. Malgré cela, il est conseillé d'effectuer l'analyse manuellement pour s'assurer que ce processus a été effectué avant l'envoi ou l'ouverture d'un fichier.

10. Sauvegarder votre ordinateur

Même en suivant toutes ces mesures de prévention, il est important que vous sauvegardiez vos informations de façon sporadique. Les logiciels malveillants peuvent endommager de manière irréversible l'intégrité de votre système d'exploitation et même de votre matériel.

11. Réagir aux violations de données

Sur la base des informations collectées par les principales sociétés de sécurité informatique des États-Unis d'Amérique. Les deux principales raisons des violations de données sont la négligence des utilisateurs qui exposent volontairement leurs informations et les erreurs de gestion des données commises par des tiers.

On peut dire que les violations de données sont monnaie courante. Vous pouvez donc simplement protéger vos fichiers les plus importants en les cryptant. De cette façon, s'ils sont filtrés, ils resteront inaccessibles à l'attaquant.

Partie 3. Comment protéger un fichier avec PDFelement

PDFelement est un outil professionnel de gestion de fichiers et son principal avantage en termes de sécurité est qu'il a la capacité de protéger les fichiers par des mots de passe et des signatures numériques, ainsi que de fournir de nombreux autres outils de gestion qui favorisent tous les types d'utilisateurs.

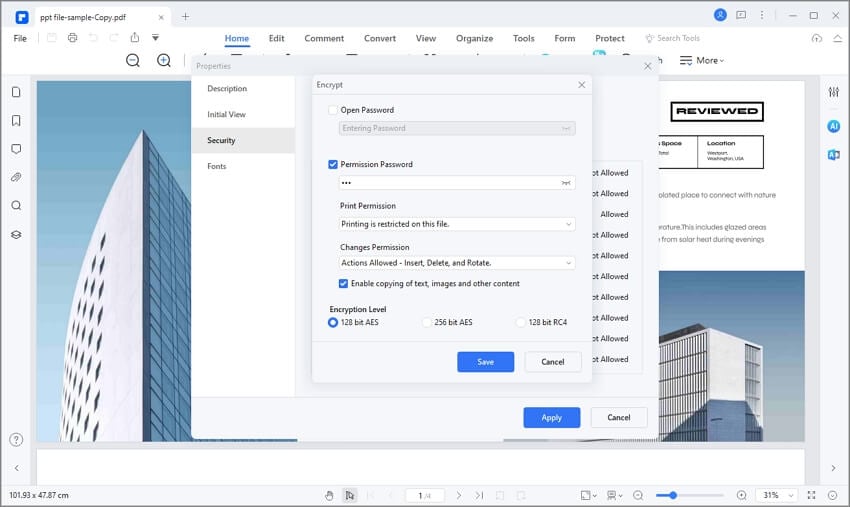

1. Mot de passe et autorisations

La protection par mot de passe de vos fichiers vous permettra de restreindre la lecture de toute personne qui n'est pas autorisée à en consulter le contenu. En outre, vous pouvez offrir une permission sélective afin qu'elle ne puisse effectuer que des impressions. Les informations qu'il contient seront cryptées jusqu'à ce que le mot de passe correct soit saisi.

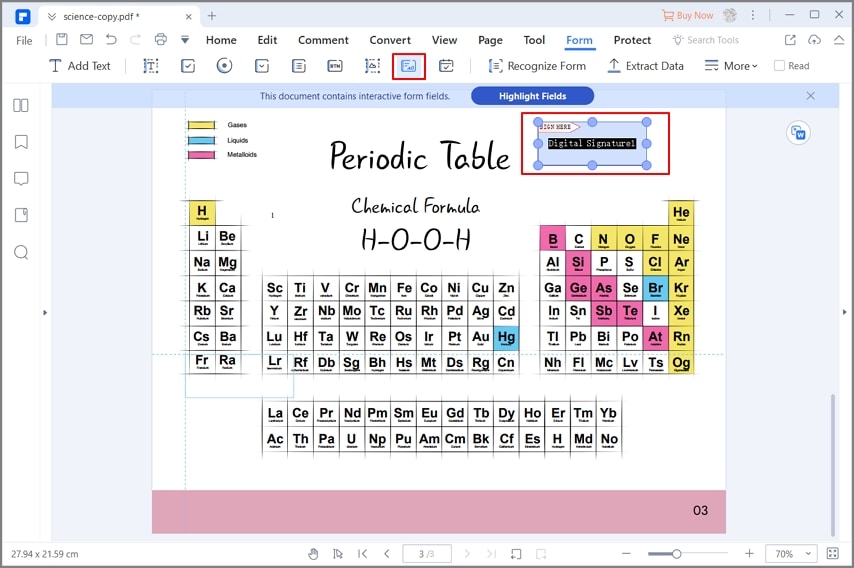

2. Signature numérique

Comme je l'ai mentionné précédemment, la raison la plus courante des violations de données aujourd'hui est l'envoi d'e-mails, principalement dans les environnements de travail. En effet, la plupart des entreprises distribuent des bulletins d'information et des notifications par ce biais. PDFelement offre un outil de gestion en ligne pour vos fichiers avec lequel vous pouvez stocker et partager vos fichiers. Les informations voyagent, sont stockées et reproduites de manière cryptée. En outre, il offre certains outils qui facilitent la distribution des fichiers dans un environnement sûr et contrôlé.

Par exemple : Dans les entreprises, il est très courant d'envoyer le même document à toutes les personnes d'un service, juste pour faire un rapport ou recueillir des signatures. Avec PDFelement, cette tâche devient extrêmement facile.

Conclusion

La sécurité est une question très importante. On estime que plus de 80 000 cyber-attaques se produisent chaque jour par an. C'est pourquoi il est primordial de ne pas baisser la garde, de maintenir vos systèmes à jour, de sauvegarder vos informations et de les protéger en cas d'éventuelles violations. Idéalement, vous ne devriez jamais être victime d'une cyberattaque, mais malheureusement, cela ne dépend pas que de vous. Heureusement, en utilisant PDFelement pour crypter vos fichiers, vous pouvez vous protéger et protéger votre équipe en même temps avec une grande facilité.

100% sûr | Sans publicité |

100% sûr | Sans publicité |